서론

지난 포스팅에서 SK텔레콤 유심 해킹 사태를 통해 데이터베이스 수준 암호화의 중요성과 AgensSQL TDE의 적용 방안에 대해 살펴보았습니다. 이번 글에서는 AgensSQL의 다양한 보안 기능들을 더 깊이 살펴보고, 암호화, 감사, 데이터 관리 측면에서 엔터프라이즈급 보안을 구현하는 방법을 알아보겠습니다.

기업 데이터베이스 보안은 단순히 암호화만으로는 완벽하게 구현할 수 없습니다. 진정한 데이터 보안은 암호화, 접근 제어, 감사, 데이터 관리 등 여러 계층의 보안 요소가 유기적으로 결합되어야 합니다. AgensSQL은 PostgreSQL을 기반으로 이러한 엔터프라이즈급 보안 기능을 제공하여 데이터 보호의 전체 라이프사이클을 지원합니다.

1. AgensSQL의 암호화 기능

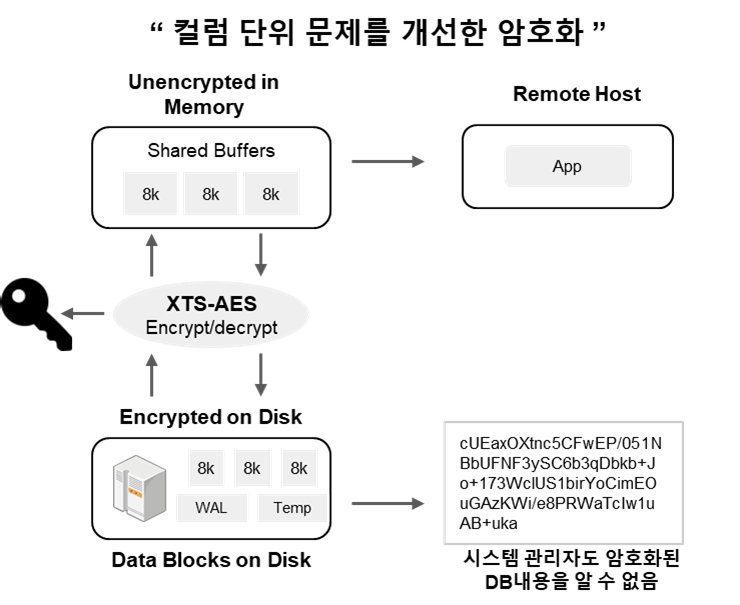

1.1 Transparent Data Encryption (TDE)

TDE는 데이터베이스 수준의 암호화를 제공하는 핵심 기술입니다. 이전 글에서 살펴본 바와 같이, TDE는 사용자 데이터를 투명하게 암호화하여 저장합니다.

주요 특징:

- 데이터 파일, WAL, 임시 파일의 포괄적 암호화

- 애플리케이션 코드 수정 없이 적용 가능

- AES-128/256 기반 강력한 암호화 알고리즘 사용

- 외부 키 관리 시스템과의 통합 지원

TDE 고급 설정:

# 고급 암호화 방식으로 초기화

initdb -D /path/to/data --data-encryption --file-encryption-method=AES256

설정 결과

데이터 디렉토리 '/path/to/data'에 데이터베이스를 생성합니다.

데이터베이스 클러스터는 AES-256 암호화로 초기화됩니다.

암호화 키는 /path/to/data/pg_encryption/ 디렉토리에 생성됩니다.

초기화 완료! 다음 명령으로 서버를 시작할 수 있습니다:

pg_ctl -D /path/to/data -l logfile start1.2 AgensCrypto

AgensCrypto는 AgensSQL이 제공하는 강력한 확장 모듈로, 컬럼 수준의 세밀한 암호화와 다양한 암호화 함수를 제공합니다.

주요 기능:

- 다양한 암호화 알고리즘 지원 (AES, 3DES, ARIA 등)

- 컬럼 수준의 세밀한 암호화 옵션

- 해시 함수 (SHA-256, SHA-512 등)

- 암호화 키 관리 인터페이스

암호화 예시:

-- AgensCrypto 확장 모듈 설치

CREATE EXTENSION agenscrypto;

-- AES-256으로 컬럼 암호화

SELECT agenscrypto.encrypt_aes256('민감한 개인정보', '암호화키', 'cbc');

암호화 결과:

encrypt_aes256

---------------------------------------------------------------------

\xd7e921c83267af8d89ef28d3b272d4f82dca931732b8c6d1be3347dbc4d7012a

이 암호화된 바이너리 데이터는 적절한 키 없이는 해독할 수 없습니다.

이를 복호화하려면:

-- 암호화된 데이터 복호화

SELECT agenscrypto.decrypt_aes256(

'\xd7e921c83267af8d89ef28d3b272d4f82dca931732b8c6d1be3347dbc4d7012a',

'암호화키',

'cbc'

);

복호화 결과:

decrypt_aes256

--------------------

민감한 개인정보

AgensCrypto는 민감 데이터를 포함하는 특정 컬럼만 암호화하고자 할 때 특히 유용합니다.

TDE가 전체 데이터베이스를 암호화하는 반면, AgensCrypto는 특정 데이터에 대해 더 세밀한 제어를 제공합니다.

1.3 암호화 키 관리 전략

암호화의 핵심은 키 관리입니다.

AgensSQL은 다양한 키 관리 옵션을 제공합니다:

외부 키 관리 시스템 통합:

- AWS KMS, Azure Key Vault, Google Cloud KMS 지원

- Hardware Security Module (HSM) 연동

- 키 로테이션 자동화 지원

예시: AWS KMS와의 통합 결과

AWS KMS를 통한 키 관리 설정 후, 데이터베이스는 마스터 키를 통해 데이터 암호화 키를 보호합니다.

키 로테이션을 실행하면 다음과 같은 로그가 생성됩니다:

2025-05-21 14:30:22 UTC [12345]: 키 로테이션 시작

2025-05-21 14:30:23 UTC [12345]: 키 파일 백업 생성 - key.bin.20250521

2025-05-21 14:30:25 UTC [12345]: 새 마스터 키로 암호화 완료

2025-05-21 14:30:26 UTC [12345]: 키 로테이션 성공

이러한 키 관리 프로세스는 주기적으로 실행되어 키 탈취 위험을 최소화합니다.

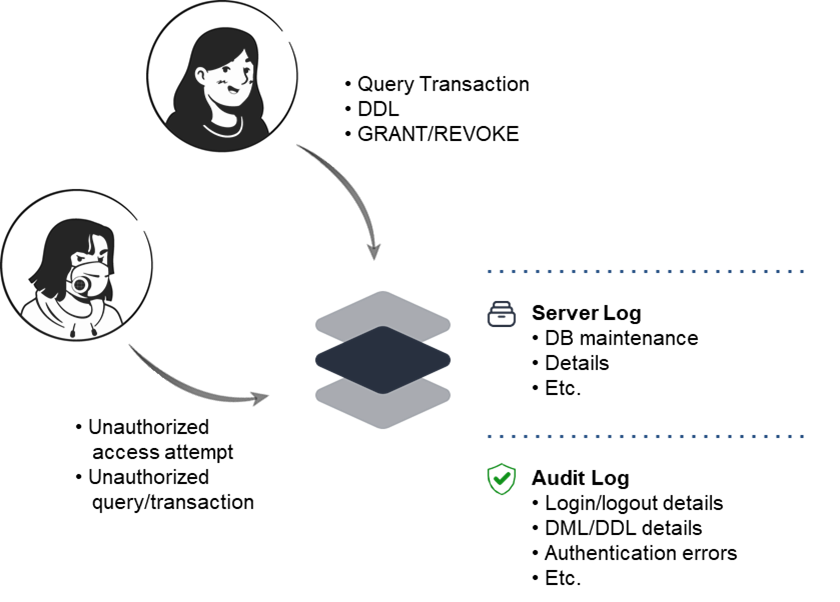

2. 감사 및 로깅 기능

데이터베이스 보안에서 감사 기능은 보안 사고를 감지하고, 규제 준수를 입증하는 데 필수적입니다.

'AgensSQL은 강력한 감사 기능을 제공합니다.'

2.1 AgensSQL Audit Log

AgensSQL의 감사 기능은 데이터베이스 활동에 대한 상세한 기록을 제공합니다.

주요 기능:

- SQL 쿼리 로깅

- 사용자 활동 추적

- 권한 변경 감사

- 객체 접근 모니터링

- 시스템 변경 사항 추적

설정 예시:

-- pgAudit 확장 모듈 설치

CREATE EXTENSION pgaudit;

-- 감사 로깅 수준 설정

ALTER SYSTEM SET pgaudit.log = 'read,write,ddl';

생성되는 감사 로그 예시:

2025-05-21 15:12:43.218 UTC [1234]: [3-1] user=admin,db=finance,app=psql,client=192.168.1.100 LOG: AUDIT: SESSION,1,1,DDL,CREATE TABLE,,,CREATE TABLE sensitive_data (id int, credit_card text),postgres,finance,,,,,,,

2025-05-21 15:13:01.452 UTC [1234]: [4-1] user=admin,db=finance,app=psql,client=192.168.1.100 LOG: AUDIT: SESSION,2,1,WRITE,INSERT,,,INSERT INTO sensitive_data VALUES (1, '1234-5678-9012-3456'),postgres,finance,,,,,,,

2025-05-21 15:14:22.631 UTC [1235]: [2-1] user=analyst,db=finance,app=psql,client=192.168.1.101 LOG: AUDIT: SESSION,3,1,READ,SELECT,,,SELECT * FROM sensitive_data,postgres,finance,,,,,,,

이러한 로그는 누가, 언제, 어떤 데이터에 접근했는지 추적할 수 있게 해주며, 보안 감사와 규제 준수에 필수적입니다.

2.2 고급 감사 기능과 실시간 모니터링

AgensSQL은 고급 감사 및 실시간 모니터링 기능을 제공합니다.

이상 접근 탐지 결과:

username | client_ip | access_count | first_access | last_access

----------+-------------------+--------------+------------------------+------------------------

suspicious| 203.0.113.100 | 478 | 2025-05-21 09:15:32+00 | 2025-05-21 09:17:45+00

analyst | 198.51.100.27 | 156 | 2025-05-21 10:22:17+00 | 2025-05-21 10:22:25+00

위 결과는 비정상적인 접근 패턴(짧은 시간 내 다수 접근)을 보여줍니다.

'suspicious' 사용자는 2분 13초 동안 478회 접근했으며, 'analyst' 사용자는 8초 동안 156회 접근했습니다. 이는 자동화된 공격이나 데이터 추출 시도를 나타낼 수 있습니다.

이러한 이상 징후가 감지되면 자동 알림을 통해 보안팀에 통보됩니다:

제목: [긴급] 데이터베이스 이상 접근 패턴 탐지됨

시간: 2025-05-21 09:18:01

사용자: suspicious

IP: 203.0.113.100

접근 횟수: 478회 (2분 13초 내)

대상 테이블: credentials, payment_info

조치: 해당 계정 자동 잠금됨2.3 감사 데이터 분석 및 보고

감사 데이터 분석을 통해 생성된 일별 접근 통계 보고서는 다음과 같습니다.

일별 접근 통계:

access_date | username | action_type | access_count

---------------+----------+---------------+--------------

2025-05-21 | admin | SELECT | 124

2025-05-21 | admin | INSERT | 37

2025-05-21 | admin | UPDATE | 15

2025-05-21 | analyst | SELECT | 258

2025-05-21 | support | SELECT | 92

2025-05-20 | admin | SELECT | 118

이 통계를 통해 사용자별, 작업 유형별 접근 패턴을 분석할 수 있으며, 보안 정책 개선에 활용할 수 있습니다.

3. 데이터 관리 및 보안 기능

3.1 Data Redaction

Data Redaction은 민감한 데이터의 노출을 최소화하는 기술입니다. 사용자 권한에 따라 동일한 데이터에 대해 서로 다른 뷰를 제공합니다.

주요 기능:

- 데이터 마스킹: 민감 데이터 일부를 '*'와 같은 문자로 대체

- 데이터 익명화: 개인 식별 정보를 완전히 제거

- 가명화: 실제 데이터를 가명으로 대체하되 필요시 복원 가능

데이터 마스킹 구현 결과:

(관리자(DBA) 계정으로 조회 시)

customer_id | customer_name | credit_card | phone

------------+-----------------+---------------------+----------------

1 | John Smith | 1111-2222-3333-4444 | 010-1234-5678

2 | Sarah Johnson | 5555-6666-7777-8888 | 010-9876-5432

(일반 직원 계정으로 동일한 테이블 조회 시)

customer_id | customer_name | credit_card | phone

------------+-----------------+---------------------+----------------

1 | John Smith | 1111-XXXX-XXXX-4444 | 010-XXXX-5678

2 | Sarah Johnson | 5555-XXXX-XXXX-8888 | 010-XXXX-5432

이처럼 Data Redaction을 통해 같은 데이터베이스, 같은 테이블에 대해서도 사용자 권한에 따라 선택적으로 데이터를 마스킹하여 보여줄 수 있습니다.

3.2 Row-Level Security (RLS)

Row-Level Security는 테이블의 행 단위로 접근 제어를 적용하는 강력한 보안 기능입니다.

RLS 구현 결과:

(RLS 정책 적용 전 - 관리자 접근)

customer_id | customer_name | region | sales_rep | account_balance

------------+--------------+---------+-----------+----------------

1 | ABC Corp | East | alice | 10250.75

2 | XYZ Inc | West | bob | 25340.50

3 | Acme Ltd | Central | alice | 5120.25

4 | Beta Corp | East | bob | 15600.00

(영업담당자 'alice'로 접근 시)

customer_id | customer_name | region | sales_rep | account_balance

------------+--------------+---------+-----------+----------------

1 | ABC Corp | East | alice | 10250.75

3 | Acme Ltd | Central | alice | 5120.25

(영업담당자 'bob'으로 접근 시)

customer_id | customer_name | region | sales_rep | account_balance

------------+--------------+---------+-----------+----------------

2 | XYZ Inc | West | bob | 25340.50

4 | Beta Corp | East | bob | 15600.00

RLS를 통해 각 영업 담당자는 자신이 담당하는 고객 데이터만 볼 수 있으며, 이는 DBMS 수준에서 자동으로 필터링됩니다.

이러한 보안 정책은 애플리케이션 로직과 독립적으로 작동하여 보안 일관성을 보장합니다.

3.3 데이터 분류 및 접근 제어

데이터 분류 체계를 구현하면, 관리자는 다음과 같은 대시보드를 통해 현재 데이터베이스의 민감도 수준을 한눈에 파악할 수 있습니다:

데이터 분류 대시보:

객체 | 컬럼명 | 민감도 수준 | 데이터 처리 요구사항 | 접근 권한 역할

------------------+---------------+-------------+-------------------------+----------------

customer_data | customer_name | INTERNAL | 기본 접근 제한 | data_internal

customer_data | email | INTERNAL | 기본 접근 제한 | data_internal

customer_data | credit_card | RESTRICTED | 암호화 및 마스킹 필수 | data_restricted

usim_auth.creds | imsi_encrypted| RESTRICTED | 암호화 필수 | data_restricted

payment_info | card_number | RESTRICTED | 암호화 및 마스킹 필수 | data_restricted

payment_info | cvv | RESTRICTED | 암호화 필수 | data_restricted

이러한 데이터 분류를 통해 조직은 데이터 자산의 중요도를 체계적으로 관리하고, 각 데이터 유형에 적합한 보안 조치를 취할 수 있습니다.

4. 통합 보안 아키텍처 구축

지금까지 살펴본 AgensSQL의 다양한 보안 기능을 통합하여 종합적인 보안 아키텍처를 구축할 수 있습니다.

4.1 다중 방어 계층 설계

보안 계층:

- 네트워크 보안: SSL/TLS, 클라이언트 인증서

- 사용자 인증: LDAP/Active Directory 통합, 다중 인증

- 접근 제어: 역할 기반 접근 제어, Row-Level Security

- 암호화: TDE, AgensCrypto를 통한 컬럼 암호화

- 데이터 관리: 데이터 분류, 마스킹, 익명화

- 감사 및 모니터링: 상세 로깅, 실시간 이상 탐지

4.2 보안 운영 관리

보안 정책 적용 상태를 모니터링한 결과 대시보드 예는 다음과 같습니다:

보안 정책 준수 상태:

테이블 | RLS 적용 | 감사 로깅 | 암호화 상태 | TDE 보호

------------------------+----------+-----------+------------+---------

public.customer_data | YES | YES | PARTIAL | YES

usim_auth.credentials | YES | YES | COMPLETE | YES

finance.payment_info | YES | YES | COMPLETE | YES

hr.employee_data | YES | YES | PARTIAL | YES

public.product_catalog | NO | YES | NONE | YES

이 대시보드는 각 테이블의 보안 설정 상태를 보여주며, 관리자는 이를 통해 보안 정책 준수 여부를 쉽게 확인할 수 있습니다.

자동화된 보안 점검 결과는 다음과 같습니다:

점검 항목 | 상태 | 세부 내용

-----------------------+--------+--------------------------------------

TDE_ENABLED | PASS | Transparent Data Encryption 활성화됨

UNUSED_ACCOUNTS | WARN | 90일 이상 미사용 계정: 3개

UNENCRYPTED_SENSITIVE | FAIL | 암호화 필요 민감 컬럼 중 미암호화: 2개

RLS_POLICIES | PASS | 모든 민감 테이블에 RLS 정책 적용됨

LOGGING_CONFIGURATION | PASS | 감사 로깅 적절히 설정됨

PASSWORD_POLICY | PASS | 강력한 비밀번호 정책 적용됨

이러한 자동화된 점검을 통해 보안 위험 요소를 사전에 발견하고 조치할 수 있습니다.

5. 모범 사례 및 권장 사항

5.1 보안 설계 원칙

- 최소 권한 원칙: 사용자와 애플리케이션에 필요한 최소한의 권한만 부여

- 심층 방어: 여러 보안 계층을 통해 방어 강화

- 데이터 분류: 중요도에 따라 데이터 분류 및 보호 수준 결정

- 암호화 전략: 저장 데이터와 전송 데이터 모두 암호화

- 감사 및 모니터링: 지속적인 감사와 모니터링으로 이상 징후 포착

5.2 보안 구현 체크리스트

| 기본 보안 | SSL/TLS 연결 강제 설정 강력한 인증 및 비밀번호 정책 적용 pg_hba.conf 파일 설정 최적화 불필요한 확장 모듈 및 기능 비활성화 |

| 암호화 | TDE 활성화 및 설정 외부 키 관리 시스템 연동 민감 컬럼 AgensCrypto로 추가 암호화 정기적인 키 로테이션 자동화 |

| 접근 제어: | 역할 기반 접근 제어 설정 Row-Level Security 적용 민감 테이블에 대한 접근 로깅 과도한 권한을 가진 계정 관리 |

| 감사 및 모니터링: | 상세 로깅 설정 실시간 이상 탐지 알림 설정 정기적인 감사 보고서 생성 보안 정책 준수 검증 |

5.3 실제 구현 전략

| 단계적 접근 | 평가: 현재 데이터베이스의 보안 상태 평가 설계: 보안 요구사항에 맞는 아키텍처 설계 구현: 우선순위에 따라 단계적 구현 테스트: 보안 기능 테스트 및 영향 평가 모니터링: 지속적인 모니터링 및 개선 |

| 성능 고려 | 암호화 및 감사 로깅으로 인한 성능 영향 측정 워크로드에 따른 리소스 할당 최적화 성능 중요 영역에 대한 선택적 보안 조치 적용 |

결론

AgensSQL은 PostgreSQL의 강력한 기능을 기반으로 엔터프라이즈급 보안 기능을 제공합니다.

TDE, AgensCrypto, 감사 로깅, Data Redaction 등의 기능을 통해 다층적인 보안 아키텍처를 구축할 수 있습니다.

이러한 보안 기능들은 단순히 법적 규제 준수를 위한 것이 아닌, 조직의 데이터 자산을 실질적으로 보호하기 위한 필수 요소입니다.

SK텔레콤 유심 해킹 사태와 같은 사고는 데이터베이스 레벨에서의 암호화와 보안의 중요성을 다시 한번 일깨워줍니다.

조직의 데이터 보안 전략을 수립할 때는 단일 보안 기술에 의존하기보다는 AgensSQL이 제공하는 다양한 보안 기능을 조합하여 포괄적인 보안 체계를 구축하는 것이 중요합니다.

즉, 암호화, 접근 제어, 감사, 데이터 관리의 유기적인 결합을 통해 진정한 데이터 보안을 실현할 수 있을 것입니다.

'RESEARCH & REPORT > IT 트렌드' 카테고리의 다른 글

| [이슈분석]SK텔레콤 해킹 사태로 보는 데이터베이스 수준 암호화의 중요성 (0) | 2025.05.09 |

|---|---|

| [기술 보고서]팔란티어 AIP 분석 보고서 (0) | 2025.04.25 |

| 관세청, 정보화 기술개발에 100억 투입…관세행정 혁신 이끈다 (0) | 2020.12.03 |

| 코로나19가 우리 삶에 가져온 변화, ‘언택트’와 ‘온택트’ (0) | 2020.09.16 |

| 피도 눈물도 없는 AI 면접? 핵심은 데이터 기반 HR 애널리틱스 (0) | 2020.08.19 |